Inhoud

- Waarom een inbraakdetectiesysteem opzetten?

- Het Snort-pakket installeren

- Een Oinkmaster-code verkrijgen

- Volg de onderstaande stappen om uw Oinkmaster-code te verkrijgen:

- De Oinkmaster-code invoeren in Snort

- Handmatig de regels bijwerken

- Interfaces toevoegen

- De interface configureren

- Regelcategorieën selecteren

- Wat is het doel van regelcategorieën?

- Hoe kan ik meer informatie krijgen over de regelcategorieën?

- Populaire Snort Rule-categorieën

- Preprocessor- en stroominstellingen

- De interfaces starten

- Als Snort niet start

- Controleren op waarschuwingen

Sam werkt als netwerkanalist voor een algoritmische handelsfirma. Hij behaalde zijn bachelor informatietechnologie aan het UMKC.

Waarom een inbraakdetectiesysteem opzetten?

Hackers, virussen en andere bedreigingen doorzoeken uw netwerk voortdurend, op zoek naar een manier om binnen te komen. Er is maar één gehackte machine nodig om een heel netwerk in gevaar te brengen. Om deze redenen raad ik aan een inbraakdetectiesysteem op te zetten, zodat u uw systemen kunt beveiligen en de verschillende bedreigingen op internet kunt volgen.

Snort is een open source IDS die eenvoudig op een pfSense-firewall kan worden geïnstalleerd om een thuis- of bedrijfsnetwerk te beschermen tegen indringers. Snort kan ook worden geconfigureerd om te functioneren als een inbraakpreventiesysteem (IPS), waardoor het zeer flexibel is.

In dit artikel zal ik u door het proces van het installeren en configureren van Snort op pfSense 2.0 leiden, zodat u het verkeer in realtime kunt analyseren.

Het Snort-pakket installeren

Om met Snort te beginnen, moet u het pakket installeren met behulp van de pfSense-pakketbeheerder. De pakketbeheerder bevindt zich in het systeemmenu van de pfSense web-GUI.

Zoek Snort in de lijst met pakketten en klik vervolgens op het plusteken aan de rechterkant om de installatie te starten.

Het is normaal dat snort een paar minuten nodig heeft om te installeren, het heeft verschillende afhankelijkheden die pfSense eerst moet downloaden en installeren.

Nadat de installatie is voltooid, wordt Snort weergegeven in het menu Services.

Snort kan worden geïnstalleerd met behulp van de pfSense-pakketbeheerder.

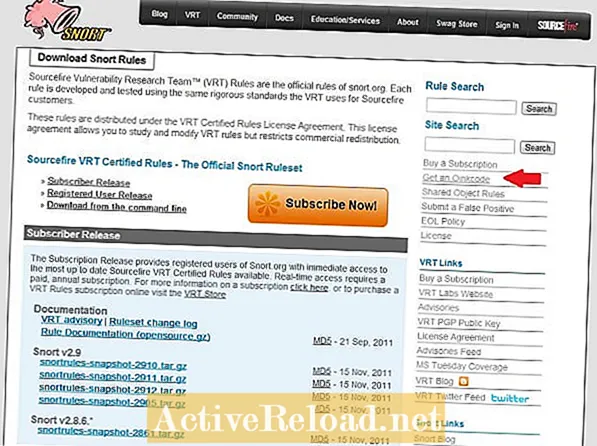

Een Oinkmaster-code verkrijgen

Om Snort nuttig te laten zijn, moet het worden bijgewerkt met de nieuwste set regels. Het Snort-pakket kan deze regels automatisch voor u bijwerken, maar u moet eerst een Oinkmaster-code verkrijgen.

Er zijn twee verschillende sets snortregels beschikbaar:

- De set voor het vrijgeven van abonnees is de meest up-to-date set regels die beschikbaar is. Realtime toegang tot deze regels vereist een betaald jaarabonnement.

- De andere versie van de regels is de geregistreerde gebruikersversie die volledig gratis is voor iedereen die zich registreert op de Snort.org-site.

Het belangrijkste verschil tussen de twee regelsets is dat de regels in de geregistreerde gebruikersrelease 30 dagen achterlopen op de abonnementsregels. Als u de meest up-to-date bescherming wilt, moet u een abonnement nemen.

Volg de onderstaande stappen om uw Oinkmaster-code te verkrijgen:

- Ga naar de webpagina Snort-regels om de gewenste versie te downloaden.

- Klik op 'Aanmelden voor een account' en maak een Snort-account aan.

- Nadat u uw account heeft bevestigd, logt u in op Snort.org.

- Klik op 'Mijn account' in de bovenste koppelingsbalk.

- Klik op het tabblad 'Abonnementen en Oinkcode'.

- Klik op de link Oinkcodes en klik vervolgens op 'Code genereren'.

De code blijft in uw account opgeslagen, zodat u deze later indien nodig kunt verkrijgen. Deze code moet worden ingevoerd in de Snort-instellingen in pfSense.

Een Oinkmaster-code is vereist om regels van Snort.org te downloaden.

De Oinkmaster-code invoeren in Snort

Na het verkrijgen van de Oinkcode, moet deze worden ingevoerd in de instellingen van het Snort-pakket. De instellingenpagina voor Snort verschijnt in het menu Services van de webinterface. Als het niet zichtbaar is, zorg er dan voor dat het pakket is geïnstalleerd en installeer het indien nodig opnieuw.

De Oinkcode moet worden ingevoerd op de algemene instellingenpagina van de Snort-instellingen. Ik vind het ook leuk om het vakje aan te vinken om ook de regels voor opkomende bedreigingen in te schakelen. De ET-regels worden onderhouden door een open-sourcecommunity en kunnen enkele aanvullende regels bieden die mogelijk niet in de Snort-set voorkomen.

Automatische updates

Standaard werkt het Snort-pakket de regels niet automatisch bij. Het aanbevolen update-interval is eenmaal per 12 uur, maar u kunt dit aanpassen aan uw omgeving.

Vergeet niet op de knop 'opslaan' te klikken als u klaar bent met het aanbrengen van de wijzigingen.

Handmatig de regels bijwerken

Snort bevat geen regels, dus u moet ze de eerste keer handmatig bijwerken. Om de handmatige update uit te voeren, klikt u op het tabblad Updates en vervolgens op de knop Regels bijwerken.

Het pakket downloadt de nieuwste regelsets van Snort.org en ook Emerging Threats als je die optie hebt geselecteerd.

Nadat de updates zijn voltooid, worden de regels uitgepakt en zijn ze klaar voor gebruik.

De regels moeten handmatig worden gedownload wanneer Snort voor het eerst wordt ingesteld.

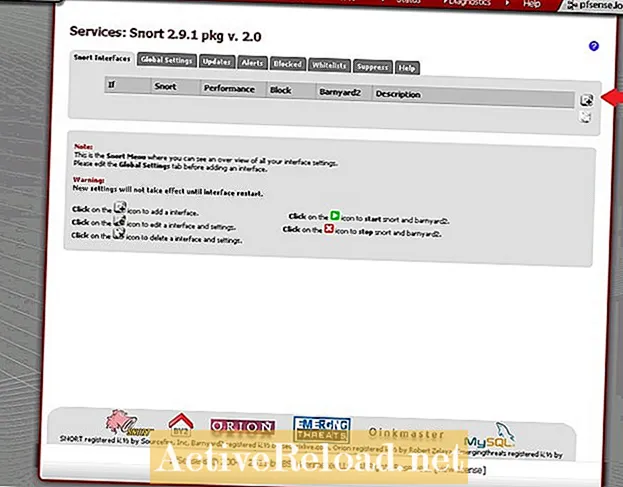

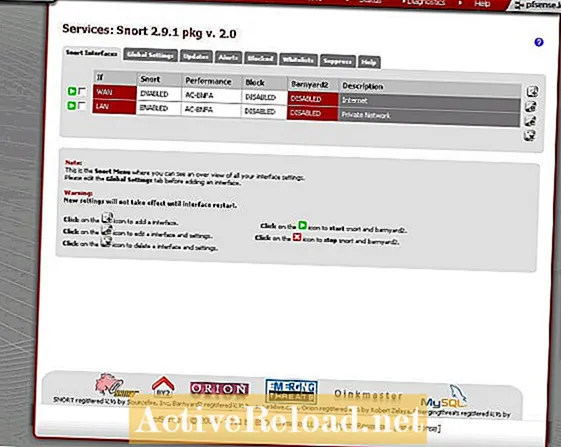

Interfaces toevoegen

Voordat Snort kan gaan functioneren als een inbraakdetectiesysteem, moet u interfaces toewijzen om het te bewaken. De typische configuratie is dat Snort alle WAN-interfaces bewaakt. De andere meest voorkomende configuratie is dat Snort de WAN- en LAN-interface bewaakt.

Het monitoren van de LAN-interface kan enige zichtbaarheid bieden aan aanvallen die plaatsvinden vanuit uw netwerk. Het is niet ongebruikelijk dat een pc op het LAN-netwerk geïnfecteerd raakt met malware en aanvallen begint uit te voeren op systemen binnen en buiten het netwerk.

Om een interface toe te voegen, klikt u op het plusteken op het tabblad Snort-interface.

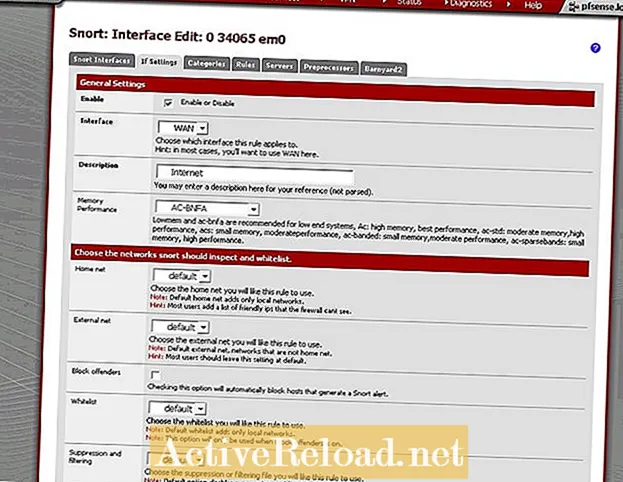

De interface configureren

Nadat u op de knop interface toevoegen hebt geklikt, ziet u de pagina met interface-instellingen.De instellingenpagina bevat veel opties, maar er zijn er maar een paar waar u zich echt zorgen over hoeft te maken om de zaken op gang te krijgen.

- Vink eerst het inschakelvakje bovenaan de pagina aan.

- Selecteer vervolgens de interface die u wilt configureren (in dit voorbeeld configureer ik eerst de WAN).

- Stel de geheugenprestaties in op AC-BNFA.

- Vink het vakje "Log Alerts om Unified2-bestand te snuiven" aan zodat barnyard2 zal werken.

- Klik op opslaan.

Als u een multi-wan router, kunt u doorgaan en de andere WAN-interfaces op uw systeem configureren. Ik raad ook aan om de LAN-interface toe te voegen.

Voordat u de interfaces start, zijn er nog enkele instellingen die voor elke interface moeten worden geconfigureerd. Om de aanvullende instellingen te configureren, gaat u terug naar het tabblad Snortinterfaces en klikt u op het 'E'-symbool aan de rechterkant van de pagina naast de interface. Hiermee gaat u terug naar de configuratiepagina voor die specifieke interface. Om de regelcategorieën te selecteren die voor de interface moeten worden ingeschakeld, klikt u op het tabblad Categorieën. Alle detectieregels zijn onderverdeeld in categorieën. Categorieën met regels van Emerging Threats beginnen met 'emerging' en regels van Snort.org beginnen met 'snort'. Nadat u de categorieën heeft geselecteerd, klikt u op de knop Opslaan onder aan de pagina. Door de regels in categorieën te verdelen, kunt u alleen de specifieke categorieën inschakelen waarin u geïnteresseerd bent. Ik raad aan om enkele van de meer algemene categorieën in te schakelen. Als u specifieke services op uw netwerk uitvoert, zoals een web- of databaseserver, moet u ook de bijbehorende categorieën inschakelen. Het is belangrijk om te onthouden dat Snort meer systeembronnen nodig heeft elke keer dat een extra categorie wordt ingeschakeld. Dit kan ook het aantal valse positieven verhogen. Over het algemeen kun je het beste alleen de groepen inschakelen die je nodig hebt, maar experimenteer gerust met de categorieën en kijk wat het beste werkt.Regelcategorieën selecteren

Wat is het doel van regelcategorieën?

Hoe kan ik meer informatie krijgen over de regelcategorieën?

Als u wilt weten welke regels er in een categorie zijn en meer wilt weten over wat ze doen, kunt u op de categorie klikken. Hiermee wordt u rechtstreeks doorgelinkt naar de lijst met alle regels binnen de categorie.

Populaire Snort Rule-categorieën

| categorie naam | Omschrijving |

|---|---|

snort_botnet-cnc.rules | Richt zich op bekende botnet-opdracht- en besturingshosts. |

snort_ddos.rules | Detecteert Denial of Service-aanvallen. |

snort_scan.rules | Deze regels detecteren poortscans, Nessus-sondes en andere aanvallen op het verzamelen van informatie. |

snort_virus.rules | Detecteert handtekeningen van bekende Trojaanse paarden, virussen en wormen. Het wordt sterk aanbevolen om deze categorie te gebruiken. |

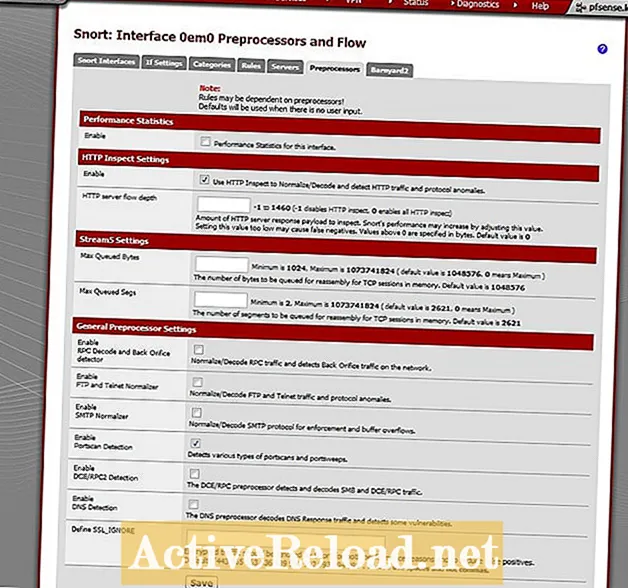

Preprocessor- en stroominstellingen

Er zijn een paar instellingen op de instellingenpagina van de preprocessor die moeten worden ingeschakeld. Veel van de detectieregels vereisen dat HTTP-inspectie is ingeschakeld om te kunnen werken.

- Schakel onder HTTP-inspectie-instellingen 'HTTP-inspectie gebruiken om te normaliseren / decoderen' in

- Schakel in het gedeelte algemene preprocessorinstellingen 'Portscan-detectie' in

- Sla de instellingen op.

De interfaces starten

Wanneer er een nieuwe interface aan Snort wordt toegevoegd, wordt deze niet automatisch gestart. Om handmatig interfaces te starten, klikt u op de groene afspeelknop aan de linkerkant van elke interface die is geconfigureerd.

Als Snort actief is, wordt de tekst achter de naam van de interface groen weergegeven. Om Snort te stoppen, klikt u op de rode stopknop aan de linkerkant van de interface.

Er zijn een aantal veelvoorkomende problemen waardoor Snort niet kan worden gestart.

Als Snort niet start

Controleren op waarschuwingen

Nadat Snort met succes is geconfigureerd en gestart, zou u waarschuwingen moeten zien zodra verkeer dat overeenkomt met de regels is gedetecteerd.

Als u geen waarschuwingen ziet, neem dan even de tijd en controleer het opnieuw. Het kan even duren voordat u waarschuwingen ziet, afhankelijk van de hoeveelheid verkeer en regels die zijn ingeschakeld.

Als u de waarschuwingen op afstand wilt bekijken, kunt u de interface-instelling "Waarschuwingen naar hoofdsysteemlogboeken verzenden" inschakelen. Waarschuwingen die in de systeemlogboeken verschijnen, kunnen op afstand bekeken met Syslog.

Dit artikel is nauwkeurig en waar voor zover de auteur weet. De inhoud is alleen bedoeld voor informatieve of amusementsdoeleinden en vervangt geen persoonlijk advies of professioneel advies op zakelijk, financieel, juridisch of technisch gebied.